Badacze z firmy Kaspersky odkryli, że rosyjskojęzyczne cyberugrupowanie Turla udoskonaliło stosowany zestaw narzędzi: opakowało swoje szkodliwe oprogramowanie KopiLuwak w pakiet o nazwie Topinambour, stworzyło dwie podobne wersje w innych językach oraz rozprzestrzenia swojego szkodnika za pośrednictwem zainfekowanych aplikacji umożliwiających obejście cenzury. Badacze uważają, że działania te mają na celu zminimalizowanie szansy na wykrycie oraz precyzyjne atakowanie ofiar. Topinambour został zauważony w operacji wymierzonej w podmioty rządowe na początku 2019 r.

Badacze z firmy Kaspersky wykryli nowe wersje zaawansowanego szkodliwego narzędzia inwigilacyjnego FinSpy. Nowe implanty działają zarówno na urządzeniach z systemem iOS, jak i Android, potrafią monitorować aktywność na niemal wszystkich popularnych komunikatorach i jeszcze lepiej zacierać swoje ślady. Narzędzia umożliwiają atakującym szpiegowanie wszystkich działań wykonywanych na urządzeniach oraz wyprowadzanie wrażliwych danych obejmujących lokalizację GPS, wiadomości, zdjęcia, połączenia itp.

Badacze z firmy Kaspersky wykryli nowe oprogramowanie ransomware o nazwie Sodin, które wykorzystuje zidentyfikowaną niedawno lukę dnia zerowego w zabezpieczeniach systemu Windows w celu zwiększenia poziomu uprawnień w zainfekowanym systemie oraz architekturę procesora w celu uniknięcia wykrycia. Ponadto, w niektórych przypadkach szkodnik nie wymaga interakcji użytkownika i zostaje po prostu zainstalowany w podatnych na ataki serwerach przez cyberprzestępców.

Badacze z firmy Kaspersky odkryli, że Riltok – mobilne szkodliwe oprogramowanie kradnące pieniądze – rozszerza zasięg swoich ataków z Rosji na resztę świata, począwszy od Europy. Szkodnik podszywa się pod serwisy popularne we Francji, Włoszech oraz w Wielkiej Brytanii. Po raz pierwszy został zaobserwowany w połowie 2018 r.

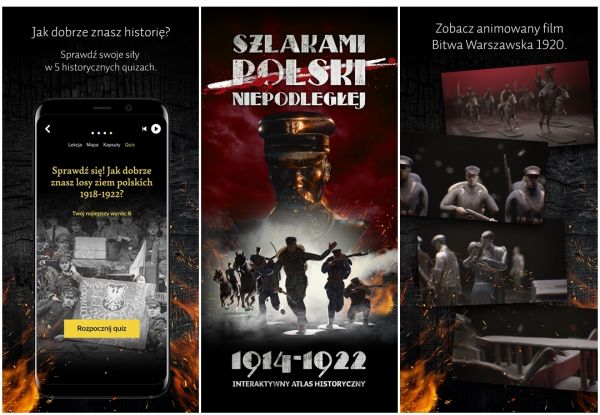

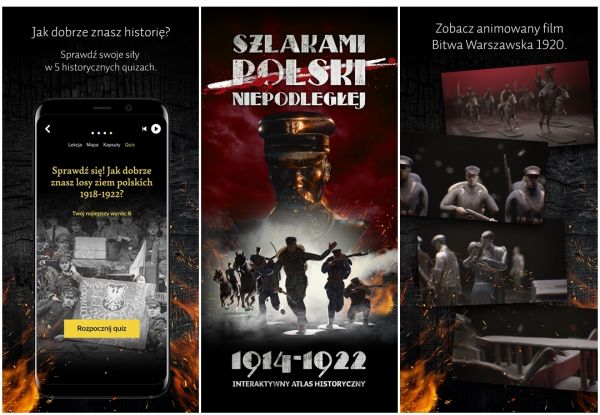

W Instytucie Historii UMCS została opublikowana pierwsza aplikacja mobilna pt. Szlakami Polski Niepodległej 1914-1922. Aplikacja jest Interaktywnym Atlasem Historycznym, adresowanym głównie do młodego pokolenia i pasjonatów historii. Przygotował ją zespół z Instytutu Historii UMCS pod kierownictwem naukowym prof. Jana Pomorskiego.

Eksperci z firmy Kaspersky wykryli szkodliwe oprogramowanie MobOk, które kradło pieniądze i ukrywało się w pozornie legalnych aplikacjach do edycji zdjęć dostępnych w Sklepie Play firmy Google. Szacuje się, że w momencie wykrycia aplikacje „Pink Camera” oraz „Pink Camera 2” zostały zainstalowane około 10 000 razy. Ich celem była kradzież informacji osobowych oraz wykorzystanie ich do zarejestrowania ofiar w płatnych serwisach subskrypcyjnych. O tym, że padli ofiarą ataku, użytkownicy zorientowali się dopiero wtedy, gdy na ich rachunkach za usługi telefonii komórkowej pojawiły się niespodziewane koszty. Omawiane aplikacje zostały usunięte ze sklepu firmy Google i nie są już dostępne.

Doniesienia dotyczące włamywania się młodych ludzi do systemów szkolnych po to, by zmienić stopnie, poprawić historię obecności czy zakłócić przeprowadzanie sprawdzianów nie są niczym nowym, podobnie jak możliwość zdobycia fałszywych świadectw czy dyplomów. Na przestrzeni lat rozwinął się dobrze prosperujący, nielegalny rynek wspierający oszustwa w zakresie osiągnięć naukowych. Obejmuje on fora dyskusyjne oraz poradniki i filmy instruktażowe. Badacze z firmy Kaspersky postanowili przyjrzeć się bliżej takim oszustwom edukacyjnym.

Badacze z firmy Kaspersky zaobserwowali, że cyberprzestępcy wykorzystują rosnące zainteresowanie grami wideo, rozprzestrzeniając szkodliwe oprogramowanie za pośrednictwem fałszywych kopii najpopularniejszych gier. Na przestrzeni ostatnich 12 miesięcy zaatakowanych w ten sposób zostało ponad 930 000 użytkowników. Ponad jedna trzecia ataków opierała się na popularności zaledwie trzech gier.

W porównaniu z analogicznym okresem w zeszłym roku dzieci coraz aktywniej korzystają ze sklepów internetowych: ich zainteresowanie zakupami online zwiększyło się ponad trzykrotnie w ciągu ostatnich 12 miesięcy – z 2% do 9%. Tak wynika z rocznego raportu firmy Kaspersky dotyczącego bezpieczeństwa dzieci, który opiera się na danych statystycznych pochodzących z produktów Kaspersky z funkcją kontroli rodzicielskiej.

Eksperci z firmy Kaspersky wykryli liczne przypadki wyrafinowanego oszustwa, w którym wykorzystywano fałszywe, niechciane powiadomienia usługi Kalendarz Google oraz nakłaniano ofiary do podania swoich informacji osobowych. Ataki przeprowadzano w maju. Przestępcy wykorzystali specjalną funkcję darmowej usługi kalendarza online, która pozwala automatycznie dodawać zaproszenia i wydarzenia.

Badacze z Kaspersky Lab wykryli technicznie wyrafinowaną platformę cyberszpiegowską, która była aktywna od co najmniej 2013 r. i wydaje się być niepowiązana z żadnymi znanymi cyberugrupowaniami. Platforma ta, której badacze nadali nazwę „TajMahal”, składa się z około 80 szkodliwych modułów i obejmuje funkcjonalność, która wcześniej nie występowała nawet w wyrafinowanych kampaniach cyberprzestępczych. Kaspersky Lab zidentyfikował dotychczas tylko jedną ofiarę, zagraniczną ambasadę państwa środkowoazjatyckiego, ale nie wyklucza innych.

Cyberprzestępcy aktywnie wykorzystują nowe odcinki popularnych seriali telewizyjnych w celu rozprzestrzeniania szkodliwego oprogramowania – tak wynika z badania przeprowadzonego przez Kaspersky Lab. Największym zainteresowaniem wśród atakujących cieszą się takie tytuły jak „Gra o tron”, „The Walking Dead” oraz „Arrow”.

Badacze z firmy Kaspersky Lab wykryli nowe szkodliwe oprogramowanie rozprzestrzeniające się za pośrednictwem Pirate Bay – jednego z najpopularniejszych serwisów z torrentami. Celem tego szkodnika jest infekowanie komputerów osobistych oprogramowaniem adware oraz narzędziami umożliwiającymi instalowanie dodatkowego szkodliwego oprogramowania. Zagrożenie to posiada wielowarstwową strukturę i ze względu na swój ukryty, pozornie niekończący się stos funkcji otrzymało nazwę PirateMatryoshka, od klasycznej rosyjskiej laleczki.

Badacze z Kaspersky Lab wykryli wzrost aktywności trojana bankowego RTM: łączna liczba użytkowników, których szkodnik atakował w 2018 r., przekroczyła 130 000 – dla porównania, w 2017 r. wynosiła 2376. Wygląda na to, że w bieżącym roku trojan utrzymał tempo ataków, o czym świadczy fakt, że w ciągu półtora miesiąca jego ofiarą padło ponad 30 000 użytkowników. Tym samym RTM stał się jednym z najaktywniejszych trojanów bankowych w bieżącym krajobrazie zagrożeń.

Liczba użytkowników atakowanych przez szkodliwe oprogramowanie służące do kradzieży danych logowania, które umożliwiają dostęp premium do popularnych stron dla dorosłych, zwiększyła się ponad dwukrotnie w ciągu roku – z około 50 000 użytkowników w 2017 r. do 110 000 w 2018 r. Łącznie wykryto ponad 850 000 ataków.