Na początku lipca stało się jasne, że gang ransomware REvil przeprowadził duży atak na dostawców usług zarządzanych (MSP) oraz ich klientów na całym świecie. W rezultacie tysiące firm potencjalnie padło ofiarą oprogramowania ransomware. Badacze z firmy Kaspersky zaobserwowali jak dotąd ponad 5 000 prób infekcji w Europie oraz Ameryce Północnej i Południowej.

Kaspersky informuje o wprowadzeniu na rynek Kaspersky Machine Learning for Anomaly Detection (MLAD) – rozwiązania umożliwiającego wykrywanie odchyleń w procesach produkcyjnych na wczesnym etapie. Wspomagany algorytmami uczenia maszynowego, które analizują telemetrię z czujników maszyn, ostrzega o awariach urządzeń poprzez wyświetlanie alertów, gdy tylko parametry procesu produkcyjnego zaczną przybierać niespodziewane wartości. Kaspersky MLAD posiada bogaty w funkcje interfejs graficzny umożliwiający szczegółową analizę anomalii, jak również narzędzia, które mogą zintegrować produkt z istniejącymi systemami w celu dostarczania alertów na panele sterujące operatorów.

Minecraft, najlepiej sprzedająca się gra wszech czasów, przyciąga uwagę nie tylko graczy, którzy oddają się jej z entuzjazmem, ale również oszustów. W ubiegłym roku badacze z firmy Kaspersky wykryli ponad 20 narzędzi reklamowanych w sklepach z aplikacjami, które rzekomo oferowały dodatkowe funkcje do Minecrafta. Chociaż szkodniki te zostały usunięte z oficjalnych sklepów, eksperci z firmy Kaspersky zidentyfikowali nowe niebezpieczne aplikacje, wykorzystujące tę znaną grę do oszukańczych celów.

W kwietniu eksperci z firmy Kaspersky wykryli wiele ataków precyzyjnie wycelowanych w liczne firmy. Użyto w nich nieznanego wcześniej łańcucha szkodliwych narzędzi wykorzystujących luki dnia zerowego w przeglądarce Google Chrome i systemie Microsoft Windows. Jedno z tych narzędzi służy do zdalnego wykonywania szkodliwego kodu w przeglądarce, a drugie pozwala na zwiększanie uprawnień w atakowanym systemie. Luki zostały już załatane przez firmę Microsoft.

Badacze z firmy Kaspersky wykryli nowe szkodliwe oprogramowanie bankowe z Brazylii o nazwie Bizarro, które zaatakowało 70 banków w różnych państwach Europy i Ameryki Południowej. W zeszłym roku eksperci zauważyli, że kilka trojanów bankowych z Ameryki Południowej (Guildma, Javali, Melcoz oraz Grandoreiro) rozszerzyło swoje operacje na cały świat. Określane łącznie jako Tetrade, rodziny te stosowały szereg nowych, innowacyjnych i wyrafinowanych technik. Podobną tendencję zaobserwowano w 2021 r. – nowy gracz lokalny, Bizarro, zaczął działać na skalę globalną.

W pierwszych trzech miesiącach 2021 r. liczba ataków DDoS spadła o 29% w stosunku do analogicznego okresu w 2020 r. oraz zwiększyła się o 47% w porównaniu z IV kwartałem 2020 r. – wynika z danych pochodzących z rozwiązania Kaspersky DDoS Protection. Wzrost ten spowodowany był nietypowym, nagłym skokiem w styczniu, który odpowiadał za 43% wszystkich ataków w analizowanym kwartale, podczas gdy pozostałe dwa miesiące nadal były spokojne.

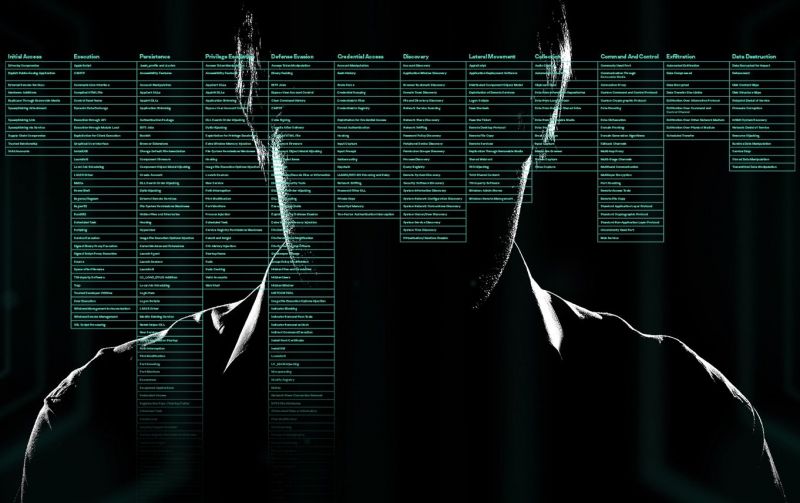

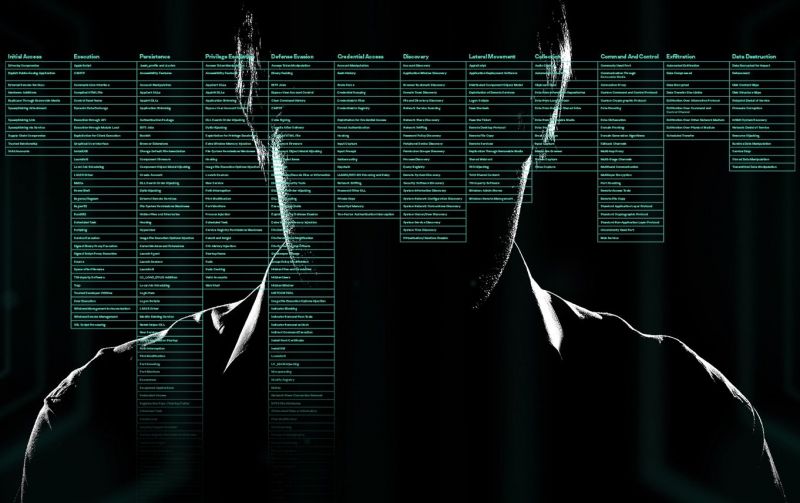

W niemal jednej trzeciej (30%) cyberataków zbadanych w 2019 r. przez globalny zespół firmy Kaspersky ds. reagowania na cyberincydenty wykorzystywano legalne narzędzia zdalnego zarządzania i administracji. Dzięki nim sprawcy mogą pozostać niezauważeni przez dłuższy czas – średnia długość nieprzerwanych ataków cyberszpiegowskich oraz incydentów kradzieży poufnych danych to aż 122 dni. Dane te pochodzą z nowego raportu z analizy reagowania na incydenty firmy Kaspersky.

Przeprowadzona przez firmę Kaspersky analiza incydentów obejmująca dwa przypadki w Europie i Azji wykazała, że oprogramowanie ransomware VHD – o którym po raz pierwszy wspomniano publicznie wiosną 2020 r. – należy do znanego północnokoreańskiego cybergangu Lazarus i jest przez niego aktywnie wykorzystywane. Przygotowanie własnego narzędzia ransomware oznacza zmianę strategii tego ugrupowania i wskazuje na gotowość do udziału w pogoni za korzyściami finansowymi, co jest niezwykle rzadkie w przypadku zaawansowanych cyberprzestępców sponsorowanych przez rządy.

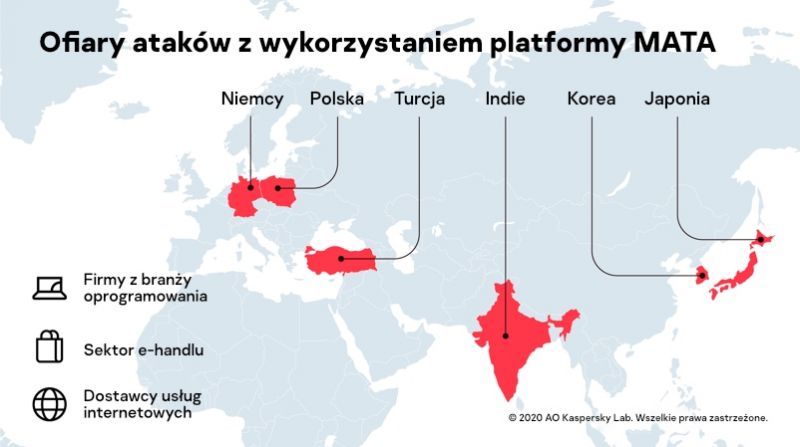

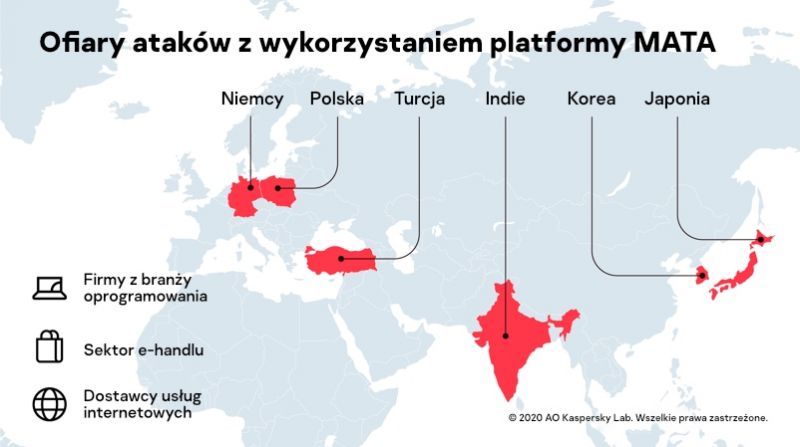

Badacze z firmy Kaspersky wykryli serię ataków, w których cyberprzestępcy wykorzystują zaawansowaną architekturę szkodliwego oprogramowania o nazwie MATA w celu atakowania systemów operacyjnych Windows, Linux oraz macOS. Architektura jest stosowana od wiosny 2018 r. i jest powiązana z dobrze znanym oraz produktywnym cybergangiem Lazarus z Korei Północnej. Ofiary ataków zostały zidentyfikowane w Polsce, Niemczech, Turcji, Korei, Japonii oraz Indiach.

Brazylijscy cyberprzestępcy, od dawna postrzegani jako jedni z najkreatywniejszych twórców szkodliwego oprogramowania, zaczęli eksportować swoje szkodliwe programy poza kraj. Według badaczy z firmy Kaspersky cztery rodziny zaawansowanych trojanów bankowych – Guildma, Javali, Melcoz oraz Grandoreiro – zaczęły atakować użytkowników z Ameryki Północnej, Europy oraz Ameryki Łacińskiej. Określane łącznie jako Tetrade, reprezentują one najnowsze innowacje w zakresie szkodliwego oprogramowania bankowego, wykorzystując szereg nowych technik zapobiegających wykryciu.

Technologia piaskownicy firmy Kaspersky jest już dostępna do wykorzystywania w sieciach klientów. Lokalne rozwiązanie Kaspersky Research Sandbox jest przeznaczone dla organizacji posiadających rygorystyczne ograniczenia dotyczące ujawniania danych i pomaga im w tworzeniu wewnętrznych centrów operacji bezpieczeństwa (SOC) lub zespołów reagowania na incydenty komputerowe (CERT). Rozwiązanie umożliwia wykrywanie i analizowanie zagrożeń ukierunkowanych, dając jednocześnie gwarancję, że żadne badane pliki nie są wysyłane poza sieć organizacji.

Badacze z firmy Kaspersky wykryli ponad tysiąc nieaktywnych domen, które przekierowują odwiedzających na niechciane adresy URL w celu generowania zysków dla cyberprzestępców. Wiele spośród tych stron zostało zidentyfikowanych jako szkodliwe. Tego rodzaju domeny są wystawione na sprzedaż na jednej z największych na świecie i najstarszych aukcji domen.

W toku analizy ataków na urządzenia mobilne firma Kaspersky odkryła, że 14,8% użytkowników, którzy w 2019 r. stanowili cel szkodliwego oprogramowania lub oprogramowania adware, padło ofiarą infekcji pamięci systemowej, w wyniku czego zainstalowane szkodliwe pliki stały się nieusuwalne. Pewną rolę odgrywały również preinstalowane aplikacje domyślne: w zależności od marki ryzyko związane z nieusuwalnymi aplikacjami waha się od jednego do pięciu procent w przypadku tańszych urządzeń, a w ekstremalnych przypadkach dochodzi do 27%.

W kwietniu 2020 r. badacze z firmy Kaspersky zaobserwowali powrót znanego bootkita Rovinx w kampanii wykorzystującej obecną pandemię. Bootkity to wyrafinowane narzędzia mające na celu ładowanie szkodliwego kodu na jak najwcześniejszym etapie uruchamiania systemu operacyjnego, jeszcze przed aktywacją funkcji bezpieczeństwa. Uaktualniony bootkit Rovnix dostarczał na komputery ofiar trojana wyposażonego w funkcje szpiegowskie.

Z danych firmy Kaspersky wynika, że w czasie lockdownu cyberprzestępcy wykorzystywali do przeprowadzania ataków rosnącą popularność gier wideo. W kwietniu 2020 r. dzienna liczba zablokowanych przekierowań na lub ze szkodliwych stron związanych z grami wzrosła o 54% w porównaniu ze styczniem bieżącego roku. Ponadto kwietniowa liczba zablokowanych przekierowań do stron phishingowych podszywających się pod popularną platformę gier Steam zwiększyła się o 40% w stosunku do lutego 2020 r. Cyberprzestępcy najczęściej wykorzystywali wizerunek takich gier jak Minecraft, Counter Strike: Global Offensive oraz Wiedźmin 3: Dziki Gon.