Mniej spamu, więcej zagrożeń przeciw smartfonom

Mniej spamu, więcej zagrożeń przeciw smartfonom

Firma McAfee opublikowała raport na temat zagrożeń w czwartym kwartale 2010 roku („McAfee Threats Report: Fourth Quarter 2010”). W raporcie zwrócono uwagę na stały wzrost poziomu zagrożenia urządzeń mobilnych (m.in. smartfony i PDA): liczba atakujących je nowych programów wzrosła w porównaniu z rokiem 2009 o 46%.

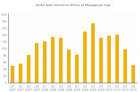

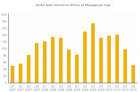

Raport podaje też, że w 2010 roku wykryto 20 milionów nowych szkodliwych programów – co oznacza, że każdego dnia pojawia się niemal 55 tys. nieznanych dotąd zagrożeń. Spośród prawie 55 mln szkodliwych programów wykrytych dotychczas przez McAfee Labs, aż 36% powstało w 2010 roku. Natomiast spam stanowił tylko 80% poczty elektronicznej, co jest najniższym wynikiem od początku 2007 roku.

„Cyberprzestępcy doskonale wiedzą, jakie produkty są cieszą się największą popularnością i jakie działania przyniosą im najlepszy efekt najmniejszym kosztem” — powiedział Vincent Weafer, wiceprezes McAfee Labs. „Przez dłuższy czas rozwój szkodliwego oprogramowania przebiegał bardzo podobnie na całym świecie. Jednak w ostatnim kwartale zaobserwowaliśmy istotne różnice pomiędzy regionami co oznacza, że cyberprzestępcy uważnie obserwują rozwój sytuacji. McAfee Labs odnotowało też bezpośrednią korelację pomiędzy popularnością poszczególnych urządzeń, a liczbą wymierzonych w nie ataków. Spodziewamy się, że w 2011 r. zależność ta będzie jeszcze bardziej widoczna”.

Wzrost poziomu zagrożenia urządzeń mobilnych i infekcji związanych z sieciami botnet

Ataki na platformy mobilne (PDA, smartfony itp.) nie są niczym nowym. Jednak łatwo zauważyć, że wzrostowi ich popularności towarzyszy wzmożona aktywność cyberprzestępców. Specjaliści z McAfee Labs już od kilku lat obserwują stały wzrost liczby zagrożeń urządzeń mobilnych, jednak w ostatnim kwartale 2010 r. szczególną uwagę zwrócono na programy SymbOS/Zitmo.A oraz Android/Geinimi. O SymbOS/Zitmo.A zrobiło się głośno na początku kwartału, gdy twórcy botnetu Zeus wykorzystali do nowych celów starą wersję komercyjnego pakietu programów szpiegujących. Z kolei Android/Geinimi, koń trojański ukrywany w aplikacjach i grach na platformę Android, stał się w tym kwartale jednym z najpoważniejszych zagrożeń.

W związku z rosnącą popularnością nowych platform mobilnych przy równoczesnym braku świadomości zagrożenia wśród ich użytkowników oraz braku skutecznych zabezpieczeń, specjaliści z McAfee Labs przewidują, że cyberprzestępcy będą się starali infekować urządzenia mobilne przy użyciu programów stosowanych do budowy botnetów. Warto przy tym odnotować, że botnet Cutwail stracił w czwartym kwartale 2010 r. pozycję światowego lidera — w wielu krajach najbardziej rozpowszechniony był botnet Rustock, a tuż za nimi utrzymywał się Bobax.

Wzrost ilości szkodliwego oprogramowania, spam w „okresie przejściowym”

Fale ataków szkodliwego oprogramowania wydają się nie mieć końca, a przy tym jeszcze nie wiadomo, w jakim stopniu przyczynia się do nich coraz większa popularność mobilnych urządzeń korzystających z Internetu. W czwartym kwartale 2010 r. pojawiły się duże różnice pomiędzy różnymi rejonami świata. Wynika to z szerszej tendencji dostosowywania metod ataku do charakteru i przyzwyczajeń użytkowników oraz reagowania na wydarzenia zachodzące w danym regionie. Cyberprzestępcy najchętniej sięgali przy tym po ataki wykorzystujące funkcję automatycznego uruchamiania programów z nośników wymiennych (Generic!atr), konie trojańskie i programy pobierające dane bankowe (PWS i Generic.dx), a także mechanizmy wykorzystujące luki i błędy w przeglądarkach (StartPage i Exploit-MS04-028).

Spadek ilości spamu do najniższego poziomu od kilku lat może mieć związek z „okresem przejściowym”, w którym kilka botnetów pozostawało w nietypowym, jak na tę porę roku, uśpieniu. Specjaliści z McAfee Labs odkryli, że botnet Bredolab oraz część botnetu Zeus zostały zamknięte. W okresie Bożego Narodzenia zniknął też spam rozsyłany przez botnety Rustock, Lethic i Xarvester, a najwięcej niechcianych wiadomości pochodziło z botnetów Bobax i Grum.

Im więcej urządzeń, tym więcej zagrożeń

Użytkownicy korzystają z Internetu za pośrednictwem coraz szerszej gamy urządzeń – komputerów, tabletów, smartfonów czy telewizorów z wbudowaną obsługą Internetu. W związku z tym przewidywany jest również wzrost liczby i stopnia zaawansowania zagrożeń internetowych. W czwartym kwartale najbardziej aktywnymi zagrożeniami były programy Zeus-Murofet, Conficker i Koobface. Zwrócono też uwagę na szybkie powstawanie nowych, potencjalnie niebezpiecznych domen. Powszechnym problemem były także strony służące do wyłudzania danych osobowych. Ich adresy rozsyłano za pośrednictwem wezwań rzekomo wysyłanych przez amerykański urząd podatkowy, kuponów upominkowych, kont premiowych czy kont w sieciach społecznościowych. Specjaliści z McAfee Labs odkryli też, że spośród 100 haseł najczęściej wpisywanych do wyszukiwarek, aż 51% powodowało wyszukiwanie niebezpiecznych witryn, a na „zatrutej” stronie z wynikami wyszukiwania znajdowało się średnio ponad pięć niebezpiecznych odnośników. Eksperci przewidują też, że w 2011 roku coraz częściej celem ataków polegających na manipulowaniu wynikami wyszukiwania będą urządzenia nowego typu.

Luki w produktach firmy Adobe najczęstszą metodą rozsyłania malware’u

W 2009 roku specjaliści z McAfee Labs przewidywali, że luki w produktach firmy Adobe staną się najchętniej wykorzystywanymi narzędziami do dystrybucji niebezpiecznych programów oraz łamania zabezpieczeń systemów i sieci. Prognozy te okazały się trafne: przez cały rok 2010 twórcy szkodliwego oprogramowania bardzo często wykorzystywali słabe punkty technologii Flash, a w jeszcze większym stopniu technologii PDF. Szkodliwe pliki w formacie Adobe PDF stały się najczęstszym sposobem włamywania się na komputery. Zdaniem McAfee Labs, w tym roku luki w produktach Adobe nadal będą chętnie wykorzystywane, ponieważ coraz częściej są one stosowane w urządzeniach mobilnych i systemach operacyjnych innych, niż MS Windows.

Nasilająca się aktywność hakerów zaangażowanych politycznie

W czwartym kwartale 2010 roku najbardziej widoczną grupą „haktywistów” była grupa „Anonymous”, której członkowie uczestniczyli w szeregu „cyberdemonstracji” przeciwko organizacjom ochrony praw autorskich, a pod koniec kwartału — także przeciwko cenzorom i krytykom serwisu WikiLeaks. Tym samym coraz bardziej zaciera się granica pomiędzy „haktywizmem”, a cyber-wojną.

ostatnia zmiana: 2011-02-16

Mniej spamu, więcej zagrożeń przeciw smartfonom

Mniej spamu, więcej zagrożeń przeciw smartfonom