Kaspersky Lab informuje o opublikowaniu dwóch artykułów, w których eksperci z firmy szczegółowo analizują mechanizmy infekcji i dystrybucji szkodliwego oprogramowania Flashfake dla systemu Mac OS X. Teksty zawierają między innymi odpowiedź na pytanie, w jaki sposób Flashfake (znany również jako Flashback) zainfekował niemal 750 000 Maków na całym świecie.

Metody działania

Flashfake składa się z kilku modułów, które dodają do atakowanej

przeglądarki internetowej szkodliwy kod i przyłączają zainfekowane Maki do

serwerów kontrolowanych przez cyberprzestępców. W ten sposób powstaje botnet –

sieć zainfekowanych komputerów.

Gdy ofiara przegląda strony internetowe przy użyciu wyszukiwarki Google, serwery kontroli Flashfake’a zastępują reklamy i odsyłacze na stronach internetowych ich sfałszowanymi odpowiednikami. Skłaniając użytkowników zainfekowanych komputerów do klikania oszukańczych odsyłaczy lub reklam, cyberprzestępcy zarabiają pieniądze i mogą doprowadzić do infekcji kolejnymi szkodliwymi programami.

Udoskonalone funkcje

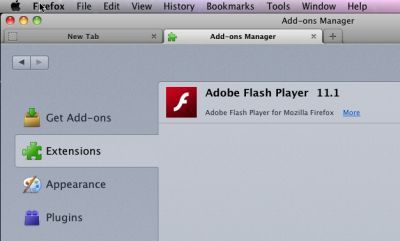

W marcu 2012 r. grupa odpowiedzialna za Flashfake’a wprowadziła wiele nowych funkcji do swojego szkodliwego programu. Obejmują one nową metodę wyszukiwania dla serwerów kontroli przy użyciu Twittera oraz dodatek do przeglądarki Firefox zamaskowany pod postacią dodatku do odtwarzacza Adobe Flash Player. Szkodliwa wtyczka pozwala cyberprzestępcom kontrolować zainfekowane komputery oraz jeszcze skuteczniej podmieniać reklamy i odsyłacze na stronach wyszukiwanych przez użytkowników.

„Flashfake jest obecnie

najbardziej rozpowszechnionym szkodliwym oprogramowaniem dla systemu Mac OS X” - komentuje Costin Raiu, dyrektor globalnego zespołu ds. badań i analizy

(GReAT), Kaspersky Lab. „Cyberprzestępcy

nie tylko rozwinęli swoje metody ataków, dzięki czemu wykorzystują teraz luki

zero-day, ale również stworzyli platformę, która jest elastyczna i może zostać

łatwo zmodyfikowana w celu przeprowadzania nowych akcji.

Flashback sprawdza, czy istnieją rozwiązania antywirusowe, posiada zintegrowane mechanizmy chroniące go przed wykryciem i wykorzystuje szyfrowanie w celu komunikowania się z serwerami kontroli. Świadczy to o tym, że cyberprzestępcy są skłonni zainwestować czas i wysiłek po to, by zwiększyć skalę i skuteczność tego szkodliwego oprogramowania”.

Mimo że przed końcem kwietnia Flashfake zainfekował ponad 748 000 komputerów z systemem Mac OS X, rozmiar botnetu znacznie zmniejszył się. W maju liczba aktywnych botów została oszacowana na 112 528.

Pełna wersja analizy “Anatomia Flashfake’a” jest dostępna w Encyklopedii Wirusów VirusList.pl prowadzonej przez Kaspersky Lab:

· Część 1: http://www.viruslist.pl/analysis.html?newsid=708

· Część 2: http://www.viruslist.pl/analysis.html?newsid=710.