SMS-owy robak atakuje urządzenia z systemem Android

SMS-owy robak atakuje urządzenia z systemem AndroidWysyłanie masowych wiadomości SMS zawierających niebezpieczne linki ze szkodliwym malware jest obecnie jednym z najpopularniejszych sposobów na rozpowszechnianie zagrożeń związanych z systemem Android. Takie metody rozsyłania szkodliwych programów są wykorzystywane przez cyberprzestępców do dystrybucji tzw. robaków SMS.

Zarejestrowany w bazie wirusów programu Dr.Web, Android.Wormle.1.origin wyposażony jest w różne funkcje. Po zainstalowaniu bot tworzy na ekranie głównym skrót i działa jako usługa systemowa com.driver.system.

Android.Wormle.1.origin łączy się z serwerem dowodzenia i kontroli (C&C) i czeka na dalsze wskazówki od hakerów. Warto zauważyć, że cyberprzestępcy mogą kontrolować bota bezpośrednio przez ich serwer C&C, jak również za pośrednictwem Google Cloud Messaging-usługi, która pozwala programistom komunikować się ze swoimi aplikacjami na docelowych urządzeniach poprzez aktywne konto Google.

Program ten ma bardzo rozbudowany zestaw funkcji. W szczególności, może wykonać następujące zadania:

Cyberprzestępcy mogą zatem za pomocą programuAndroid.Wormle.1.origin wykonywać różnego rodzaju zadania począwszy od wysyłania płatnych wiadomości SMS i kradzieży poufnych danych do przeprowadzania ataków DDoS na różnych stronach internetowych. Ponadto, wirus może pozyskiwać informacje o koncie bankowym, co rozszerza zakres szkodliwego działania programu na jeszcze większą skalę.

Android.Wormle.1.origin działa jak robak SMS i rozprzestrzenia się na urządzeniach z systemem Android za pośrednictwem SMS-ów zawierających link do pobrania. Takie komunikaty mogą wyglądać następująco:

"Kocham Cię http://[]app.ru/*numer*", gdzie "numer" to numer odbiorcy.

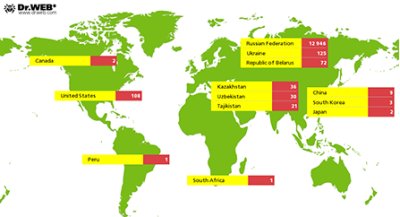

Tak wyglądające wiadomości są wysyłane do wszystkich adresatów w książce telefonicznej, przez co Android.Wormle.1.origin może zainfekować bardzo dużą ilość urządzeń w krótkim czasie, a tym samym poszerzyć znacznie sam botnet. Statystyki zebrane przez Doctor Web wskazują, że jak dotąd złośliwym oprogramowaniem zostało zainfekowanych ponad 14,000 tysięcy urządzeń, należących do użytkowników mieszkających w ponad 20 krajach. Większość z nich - 12, 946 tysięcy (91,49%) - znajduje się w Rosji, a następnie na Ukrainie (0,88%), w USA (0,76%), na Białorusi (0,51%), w Kazachstanie (0,25%), Uzbekistanie (0,21%) i Tadżykistanie (0,15 %), co obrazuje również poniższa mapa:

"Analitycy bezpieczeństwa Doctor Web w dalszym ciągu uważnie monitorują to zagrożenie. Wpis do wykrywania tego szkodliwego programu został dodany do bazy danych wirusów, tak więc urządzenia z systemem Android, na których działa programDr.Web oraz Dr.WebLight są chronione przed atakami programu Android.Wormle.1.origin" - informuje Joanna Schulz-Torój, specjalista Doctor Web.