Puush przypadkowo zainfekował swoich użytkowników oprogramowaniem kradnącym hasła

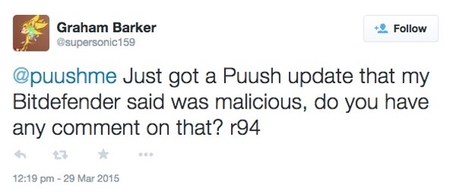

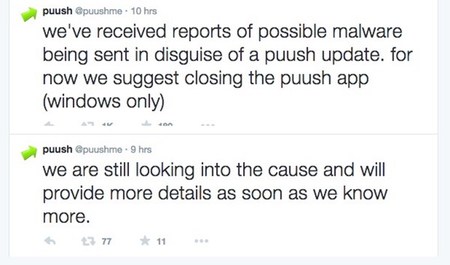

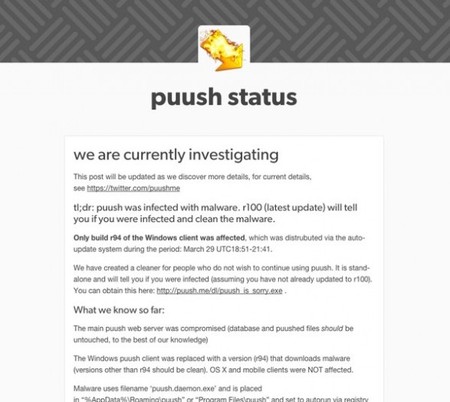

Puush przypadkowo zainfekował swoich użytkowników oprogramowaniem kradnącym hasłaSam serwis puush opisuje się, jako „szybki i łatwy sposób na dzielenie się zrzutami ekranu”. Niestety, ale okazał się również być szybkim i łatwym sposobem na zainfekowanie czyjegoś komputera złośliwym oprogramowaniem, które może przechwycić używane hasła.

dodane przez MARKEN