Przed świętami pod ciężarem klientów uginają się nie tylko galerie handlowe. Do czerwoności rozgrzewają się także internetowe łącza. Według statystyk ogólnopolskiej sieci światłowodowej Atman, w ubiegłym roku szczyt przypadł na 15 grudnia, a ruch w Internecie wzrósł aż o ponad 50%.

Po raz kolejny musimy ostrzec użytkowników e-mail, aby uważali na niezamówione i nieznane załączniki przychodzące na ich skrzynki pocztowe.

Badacze twierdzą, że Internet Rzeczy (Internet of Things) może zrewolucjonizować nasz świat. Liczba urządzeń podłączonych do sieci stale rośnie, a Internet Rzeczy daje nam wygodę korzystania z nich, upraszczając dotychczasowe czynności.

Zbliża się czas świąt, kiedy to dzieci pod choinką znajdują swoje wymarzone zabawki. Dzisiejsze czasy zachęcają do surfowania po internecie i korzystania z aplikacji mobilnych od najmłodszych lat.

Straciliśmy dane? Sytuacja nie do pozazdroszczenia - to fakt - ale nie my pierwsi, nie ostatni. Jaki z tego wniosek? Przede wszystkim nie panikujmy. Stres, niestety, często podpowiada nam różne, nieracjonalne scenariusze. Jakich błędnych decyzji powinniśmy się zatem wystrzegać, gdy dane zostały utracone?

Coraz to więcej spotykam przypadków zabierania się do pozycjonowania własnej witryny osób, które nie mają o tym żadnego pojęcia. Nie neguję tego,ponieważ każdy z nas zaczynał i popełniał błędy, dlatego warto abyś uniknął ich czytając ten dedykowany dla Ciebie artykuł.

Modernizacja notebooka wcale nie musi być droga. Niewielkim nakładem sił i środków możemy przyspieszyć nawet starą maszynę, wymieniając zaledwie jeden element – dysk twardy.

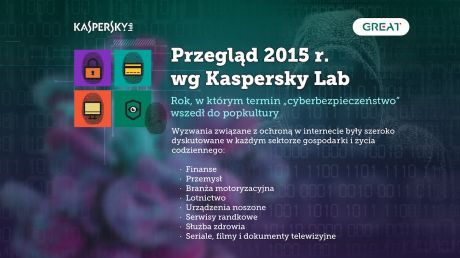

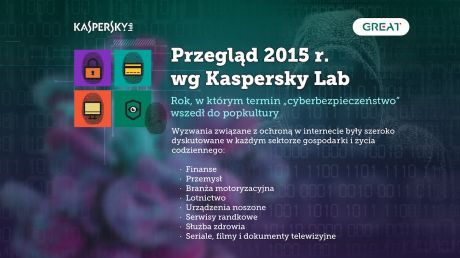

W 2015 roku słowo „cyberbezpieczeństwo” stało się trendy. Być może po raz pierwszy w historii o kwestiach dotyczących bezpieczeństwa internetu oraz ochrony sieci wewnętrznych dyskutowano nie tylko w życiu codziennym, ale również w każdym sektorze gospodarki: od finansów, produkcji/przemysłu, branży motoryzacyjnej i lotniczej po galanterię elektroniczną, służbę zdrowia, serwisy randkowe itd. Eksperci z Kaspersky Lab przygotowali podsumowanie 2015 r. pod kątem cyberzagrożeń.

W związku z narastającą falą spamu, który podejmuje coraz bardziej wymyślne próby ataku na użytkowników postanowiliśmy stworzyć cykl artykułów opisując poszczególne „złośliwe” e-maile.

Wraz z początkiem października przedstawiciel oprogramowania antywirusowego Bitdefender, Marken Systemy Antywirusowe, rozpoczął współpracę z firmą x-kom, siecią sprzedaży stacjonarnej oraz internetowej sprzętu i oprogramowania komputerowego.

Hakerzy zdołali wykraść szczegóły danych kart kredytowych i debetowych klientów, którzy dokonali zakupów w 54 hotelach zarządzanych przez konsorcjum Starwood Hotels and Resorts

Wg badań, przeprowadzone przez firmę tyntec (globalnego operatora komórkowego) około 15% użytkowników z USA i 40% z Chin twierdzi, ze istotną wadą w aplikacjach przesyłających jest brak bezpieczeństwa.

Pojawienie się w 2014 roku ransomware było punktem zwrotnym dla środowiska cyberprzestępczości. Złośliwe oprogramowanie szyfrujące dane stanowi jedno z najbardziej niebezpiecznych zagrożeń dla użytkowników domowych, jak i dla przedsiębiorstw.

Najnowsze fale spamu po raz kolejny docierają do polskich użytkowników. Tym razem spamerzy podszywają się pod znaną firmę zajmującą się obsługą osób zadłużonych KRUK.

Według ekspertów z Kaspersky Lab, zaawansowane długotrwałe zagrożenia APT w postaci, jaką znamy, przestaną istnieć w 2016 r. i zostaną zastąpione przez głębsze ataki, które będzie trudniej wykryć i przypisać konkretnym sprawcom. W swoich prognozach na 2016 r. eksperci twierdzą, że ataki te zostaną pozbawione aspektów „zaawansowany” i „długotrwały”, ponieważ cyberprzestępcy będą chcieli ograniczyć ślady pozostawiane w zainfekowanym systemie. Atakujący będą również w większym stopniu wykorzystywali gotowe szkodliwe oprogramowanie w celu zminimalizowania początkowych inwestycji.