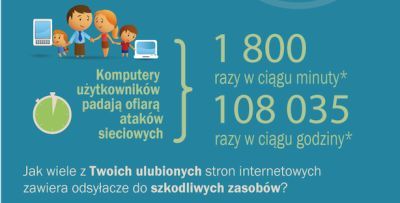

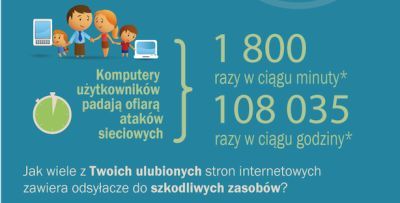

Użytkownicy surfujący po internecie są narażeni na średnio 108 035 cyberataków w ciągu godziny. W 2011 roku cyberprzestępcy wykorzystali łącznie 4 073 646 domen w celu przeprowadzania ataków sieciowych. Statystyki te zostały stworzone na podstawie wyników dotyczących zeszłego roku dostarczonych przez Kaspersky Security Network – oparty na chmurze system monitorowania zagrożeń.

W handlu elektronicznym, podobnie jak w tradycyjnym, największe zagrożenie niosą kradzieże i nieuczciwe zagrania ze strony oszustów, a także konkurencji. Odwrotnie jak w stacjonarnym sklepie, działania podejmowane on-line zagrozić mogą na niewyobrażalnie większą skalę i to nie tylko właścicielom interesu, ale i ufającym danej marce klientom.

Teatr Powszechny realizuje innowacyjny projekt – Powszechny Teatr Internetowy – otwierający teatr na nowe media. Na podstawie tekstu młodego dramatopisarza Radosława Paczochy – Faza delta – powstał spektakl specjalnie do Internetu.

Wraz z wykryciem Flame’a w maju 2012 r. świat dowiedział się o najbardziej złożonej cyberbroni, jaka kiedykolwiek istniała. W momencie zidentyfikowania tego szkodliwego oprogramowania nie było mocnych dowodów świadczących o tym, że był on wynikiem pracy tego samego zespołu, który odpowiada za Stuxneta i Duqu. Również podejście do tworzenia Flame’a i Duqu/Stuxneta było różne, co pozwalało sądzić, że za tymi projektami stały dwa niezależne zespoły...

Trzeba pamiętać, że serwisy, które kojarzą się przede wszystkim z zabawą i komunikacją, mają również swoją ciemną stronę...

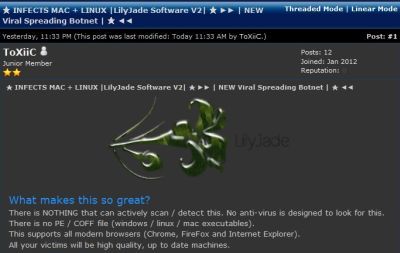

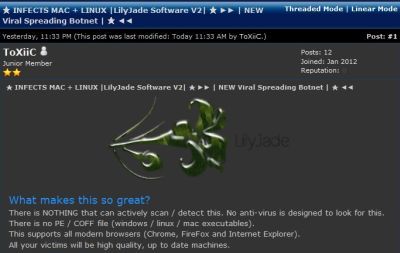

W pierwszym kwartale 2012 r. cyberprzestępcy po raz pierwszy wykorzystali „bezplikowy” szkodliwy program w celu zbudowania botnetu. W okresie tym została również wykryta sieć zainfekowanych maszyn o liczbie infekcji na poziomie zbliżonym do botnetów działających na systemach Windows oraz sieć zombie złożona z 700 000 komputerów Mac.

4 czerwca instytut badawczy NASK zakończył ostatni etap wdrażania protokołu DNSSEC w Polsce. Dzięki temu rozwiązaniu, podszywanie się pod strony internetowe firm i instytucji działających w domenie .pl stało się o wiele trudniejsze.

– Chociaż użytkownicy przechowują większość swoich danych na komputerach osobistych, coraz więcej osób przesyła prywatne pliki na swoje smartfony i tablety. Jednak urządzenia te zwykle są znacznie słabiej chronione niż komputery PC, przez co zapisane w nich informacje są narażone na większe ryzyko utraty.

Robak LilyJade powstał przy użyciu znajdującego się w fazie testów beta systemu Crossrider, który pozwala tworzyć zunifikowane wtyczki dla przeglądarek Internet Explorer, Mozilla Firefox oraz Google Chrome.

Tej jesieni Google planuje wprowadzić do sprzedaży piątą wersję Androida o nazwie Jelly Bean. Timothy Armstrong, ekspert ds. bezpieczeństwa z Kaspersky Lab, zastanawia się, czy tak szybkie wydanie kolejnej wersji Androida w ogóle jest potrzebne.

W kwietniu odsetek spamu w ruchu e-mail zwiększył się o 2,2 proc. w porównaniu do poprzedniego miesiąca i wynosił średnio 77,2%. Odnotowano również kilka sporych zmian w geograficznym rozkładzie źródeł spamu. Polska niechlubnie awansowała z 18 na 11 miejsce rankingu - w kwietniu z Polski pochodziło 2,1% globalnego spamu.

Kryzys, który dotyka światową gospodarkę od ponad 5 lat, omija rynek handlu internetowego. Mimo spowolnienia, w pierwszym kwartale tego roku, obroty w Stanach zjednoczonych wzrosły aż o 15,4 proc. Jak wygląda sytuacja w Polsce i co nas czeka w pozostałych 3 kwartałach tego roku?

Według badań w środowisku gry online Pardus, mężczyźni chętniej zapraszają do swoich sieci społecznościowych kobiety niż innych mężczyzn i rzadziej walczą z nimi. Kobiety zaś wykorzystują każdą okazję, aby wzbogacić swoje postacie w grze.

Inżynierowie i informatycy z małych prywatnych firm i fundacji skonstruowali trzy mikrokomputery o wielkości klucza USB. Mogą być używane w biznesie, rozrywce, a nawet obsłudze sprzętu medycznego.

Polacy, kupując notebooki kierują się parametrami technicznymi, ceną oraz prestiżem marki. Informacje o nich uzyskują głównie ze stron internetowych producentów i rozmów ze sprzedawcami.